ランサムウェアインシデントの教訓―最新事例から学ぶ効果的なセキュリティ対策とは

世界中の企業がランサムウェアによるサイバー攻撃を受けています。攻撃者は企業の脆弱性を悪用して侵入、ランサムウェアでシステムの情報を暗号化し、身代金を要求します。要求を断ればシステムを復旧できないだけでなく、盗んだ情報を公開すると更なる脅迫を行うこともあります。

ランサムウェアの脅威は、日本も例外ではありません。2024年には出版・インターネットコンテンツサービスを提供する大手企業が被害にあい、大きなニュースになりました。それ以前にも、名古屋港、トヨタ自動車の関連会社などにおいて深刻な被害の発生が近年相次いでいます。これらの事例を紹介しつつ、どのように対策・対応すべきかを考えていきましょう。

1. ニュースを賑わせた国内のランサムウェアによるインシデント

ランサムウェアは企業の重要な情報を暗号化し、情報を人質にして身代金を要求するハッカーの攻撃手段です。情報システムの停止による事業の被害、顧客の個人情報などが流出する信用の毀損など、さまざまな影響が発生します。ランサムウェアによるインシデントが生じると、どのような事態に陥るのでしょうか。国内で発生したランサムウェアによるインシデントの事例をいくつか見ていきましょう。

1-1. 前述の出版・インターネットコンテンツサービスを提供する大手企業〜インターネットサービスから書籍制作、教育事業など、グループ全体に影響

大きな話題となったランサムウェアによるインシデントのひとつに、前述の出版・インターネットコンテンツサービスを提供する大手企業の事例があります。同社のシステムが、2024年6月に入ってランサムウェアなどによる攻撃を受けて大規模な被害につながりました。

攻撃を仕掛けたのは「BlackSuit」を名乗るランサムウェアグループで、同社のネットワークへ侵入してデータを盗み取ったと犯行声明を出し、身代金を要求しました。支払いに応じなければ7月に入ってデータを公開すると主張し、リークサイトにおいて一部データが公開される事態に発展しました。

この攻撃による被害は甚大で、出版、インターネットサービスなどの事業継続が損なわれただけでなく、運営する教育事業関係者や取引先、従業員などの個人情報が約25万人分流出しました。

従業員のアカウント情報を悪用し侵入され、その原因としてフィッシングなどの攻撃により従業員のアカウント情報が窃取されてしまったことが本件の根本原因であると推測されるとのことです。「フィッシングなど」とある通り、他にも様々な原因が考えられ、従業員が社内システム・ネットワーク用のアカウント情報を外部のクラウドサービスに流用し、そちらから不正アクセス等で漏洩する例も多いです。つまり、正規の従業員アカウントでログイン・侵入されたことに起因するが、そのアカウント情報をどのように攻撃者が入手したかは不明であり、脆弱性が悪用されたような形跡も確認されなかったという、ログ分析やデジタルフォレンジックなどの調査結果だったのでしょう。

従業員1人のアカウント情報が漏洩・悪用され、侵入されたことが原因だとすれば、システムやネットワークの分離やアクセス制御が十分ではなく、被害が拡大したのかも知れません。更に、公式発表以外にも内部の対応状況が報道されるなどの経緯を踏まえると、同社には自由な社風があり、情報の統制が難しい文化が背景にあることが推察されます。

同社の子会社ではインターネットサービスを別の環境で再構築し、8月に入って再開するなど、安全な設計および、運用の再構築を進めたようです。このようにサービスごとにシステムを守れるように分離して、アクセス制御や脆弱性管理をしていれば、ここまで被害が広がらなかったかも知れません。また、ITに関する統制の強化も必要です。事前対策としてシステム利用や運用における監視や制御を強化し、事後の対策としてIT-BCP(ITシステムに特化した事業継続計画)などによって情報統制の方針を明確にして、周知や指導を徹底することが望まれます。

1-2. 名古屋港〜輸出入処理が大きく遅れ、自動車メーカーの拠点が稼働停止の被害に

ランサムウェアインシデントによる被害は、企業や個人の範囲に限りません。被害の影響が社会インフラへと及ぶこともあります。社会インフラがランサムウェア攻撃によって停止した事例として、2023年7月4日に発生した「名古屋港統一ターミナルシステム(NUTS)」の被害があります。

NUTSがランサムウェア攻撃により停止し、サーバーの再起動もできない状態になりました。同日14時ごろには、NUTSの全サーバーが暗号化されていることが確認されました。犯人はロシアを拠点とするランサムウェア集団「LockBit(ロックビット)」だと考えられています。7月6日の7時30分にデータバックアップをもとにシステムの復旧を完了し、同日18時15分には名古屋港すべての業務が通常の体制へと戻りました。

名古屋港の貿易総額は年間約21兆円で、取扱貨物量は日本一です。データのバックアップが無事であり、2007年のシステム化以前のマニュアル作業経験者の存在など、約3日間と比較的早期に復旧できる条件が揃っていたことは、不幸中の幸いでした。

しかし、これだけ多くの物流を担っている貿易港のため、ランサムウェア被害により全ターミナルのコンテナ搬出入作業が停止した影響は非常に大きく、トヨタ自動車株式会社だけでも、輸出向け部品の梱包作業を行う物流センターなど4か所の稼働が停止しました。

リモート接続機器の脆弱性を狙われ、そこが不正アクセスの侵入口になったと考えられています。また、NUTSのWebサイトには「セキュリティ保護なし」と表示されていました。こうした状況から、システムのメンテナンスが徹底されていなかったことが狙われる原因になったと考えられます。システム管理の刷新や多要素認証の導入、経営層や部門責任者が共通認識を持つための研修など、多くの対策に取り組む必要があるでしょう。

1-3. トヨタのサプライヤーへの攻撃で、全工場が停止

2022年2月28日にトヨタ自動車株式会社は、サプライヤー(部品仕入先)でシステム障害が発生したため、国内全14工場、28ラインを停止したと発表しました。サプライヤーの小島プレス工業株式会社のシステムがランサムウェア攻撃を受けたことで、部品供給が滞ってしまったためです。ランサムウェア攻撃により、日本・世界最大の自動車メーカーであるトヨタ自動車の生産が大規模に止まる事態が生じてしまいました。

小島プレス工業の社内サーバーの1つがランサムウェア攻撃を受け、安全確保のために全サーバーの停止、外部・取引先とのネットワークを遮断しました。部品発注・受注、納品データをやり取りする基幹システムに接続している関連機能まで停止したため、トヨタ自動車への納入業務に影響が生じたのです。

この騒動のさなか、トヨタ・レクサスの販売店が顧客の個人情報が記載された利用申込書を、紛失・破棄していたことが明らかになります。サイバー攻撃とは関係ないのですが、トヨタ自動車のようにサプライチェーンが広範囲にわたる場合、こういった事態が次々と起こることがあります。

そして、小島プレス工業のランサムウェア被害も、子会社のリモート接続機器の脆弱性が原因でした。攻撃者は子会社のネットワークを経由して、小島プレス工業のネットワークへ侵入し、攻撃を仕掛けたのです。このインシデントにおいて、トヨタ自動車の社内システムで障害や異常は確認されていませんが、サプライヤーのシステムが攻撃を受けたことで、自社の生産停止に影響が及びました。この事例がきっかけとなり、日本国内でもサイバー攻撃によるサプライチェーンリスク管理強化の動きが本格化しています。

2. 各事例から見えた変化と動向

インターネットで情報が漏洩すると拡散してしまい、取り返しがつかなくなることは昔から変わりません。取り返しがつかなくなる前に身代金を支払う事例は特に海外で多いですが、犯罪を社会的に減らすために払うべきではない、と言えます。ただし、身代金の支払いは基本的に違法ではなく、人命の危機などに関わるケースでは、その時々の状況を考慮した経営判断が求められるのが実情です。

近年の動向として、サプライチェーンリスクへの注目が日本国内でも高まったことや、情報統制が更に難しくなってきていることがあります。企業は漏洩した情報に対して、責任ある行動が求められます。前述の出版・インターネットコンテンツサービスを提供する大手企業は初期(6月)段階で内部の情報統制がやや不十分な可能性がありましたが、7月以降、漏洩した情報の拡散について法的な措置を取ることを明言し、積極的に責任を果たそうとしています。この対応が情報漏洩・拡散時の模範となるかは、今後の展開を踏まえて、自社に真似できるかどうかも含めて判断すべきです。

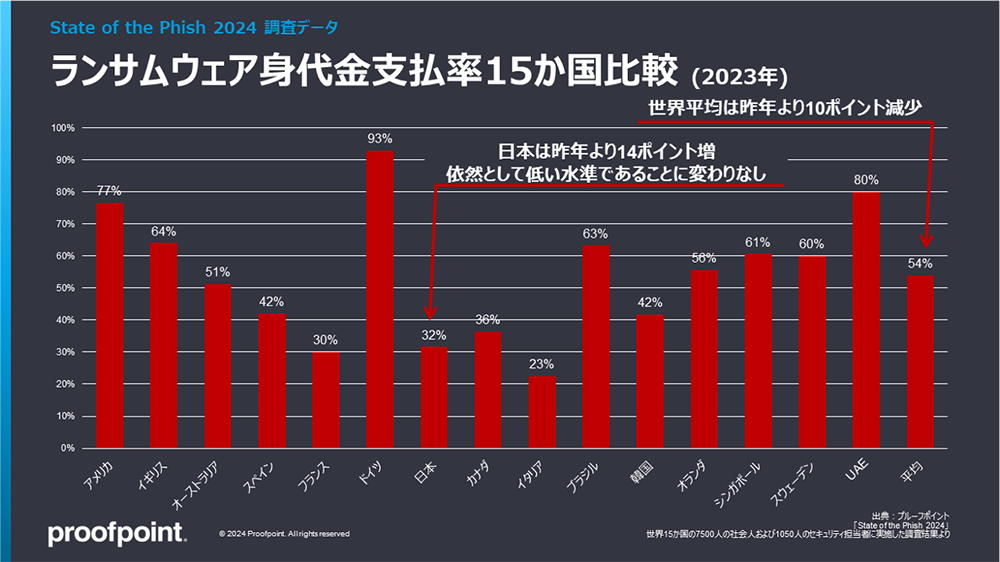

また、世界的にランサムウェアという犯罪を撲滅しようとする動きは進み始めています。2024年2月、イギリス・米国、日本、フランスなど10ヵ国の法執行機関が参加した壊滅作戦より、LockBitのメンバー2人の逮捕とサイトの停止、などが発表されました。また、プルーフポイント社の調査によると、ランサムウェア身代金を支払う割合が世界的に減少傾向となりました。

国際捜査によって逮捕や壊滅のリスクが高まり、身代金も支払われない可能性が高くなると、犯罪組織にとっては、ランサムウェアはリスクに対して見合わない手段だと考えられるようになるでしょう。しかしそれは実現するにしても当分先であり、今年も先に紹介したようなランサムウェアインシデントが発生している状況です。残念ながら、当分はインターネットを利用する以上、自衛が不可欠です。

サプライチェーンリスクを考慮すると、自社だけでなくグループ全体のセキュリティレベルを向上させる必要があり、すでに重要インフラ産業や製造業をはじめ、日本企業でも取り組みが進んでいます。また、2024年に入って能登半島での震災もあり、BCPに注目が集まる中、大きなサイバーインシデントが発生しています。そのため、ITに関する事業継続やインシデント対応を含めたセキュリティ強化の動きが活発化していますが、セキュリティ人材の育成が追い付かず、不足傾向にあることも社会的な課題です。

以上が、紹介したインシデント事例や、GSXが多くのお客様よりご相談いただき、ご支援を差し上げている状況も踏まえた、サイバーセキュリティを取り巻く変化と動向です。

3. 状況別・インシデントへの備え

GSXはサイバーセキュリティに特化した会社で、セキュリティコンサルティング、セキュリティ教育など、さまざまなサービスを提供しています。数あるなかから、インシデントに備えるGSXのセキュリティサービスを紹介します。

3-1. サイバーインシデントが発生してしまったら……

マルウェアの感染、不正アクセス、情報漏洩などのサイバーインシデントが発生したときは、何よりも迅速な初動対応が重要となります。しかし、どういったことに対応すればよいのかを網羅的に把握し、優先度を決めていくことは簡単ではありません。そういったときは、GSXの「緊急対応サービス」をご利用ください。インシデント発生時に、専門のエンジニアが迅速に対応して、被害の拡大を防ぐアドバイスをします。

そして、調査・解析を行った上で、事業への影響を抑える暫定的な対策の実施をサポートします。サポートの完了後は、詳細な調査・解析結果を報告しますので、再発防止策などの参考にしてください。報告書への質問に対応するなど、アフターフォローも充実しています。

GSXの緊急対応サービス

情報セキュリティ事故・異変などの初動対応として、利用端末のデータの保全、脅威の特定・把握、対応計画の早期立案などのインシデントレスポンスを支援します。

https://www.gsx.co.jp/services/emergency.html

3-2. セキュリティインシデントに負けない組織をつくりたい……

サイバーインシデントを防ぐには、組織づくりが重要です。セキュリティリテラシーの高い組織づくりを行うためにGSXでは、企業向けセキュリティ訓練、エンジニア向け教育講座を提供しています。

企業向けセキュリティ訓練では標的型攻撃メールを模した訓練メールを送信するなど、実践的に学べるプログラムを用意しています。エンジニア向け教育講座では実務に生かせる学習コンテンツを提供し、その成果として認定資格を用意しています。

GSXサービス:セキュリティを学ぶ

サイバーセキュリティ教育カンパニーであるGSXは、セキュリティ対策における人材教育を重視し、あらゆる教育・学習コンテンツをご用意。最前線で対応にあたる技術者向けからすべての人を対象としたコンテンツまで、幅広くラインナップしています。

https://www.gsx.co.jp/services/securitylearning/

そのほかにも、サイバー攻撃に対応するCSIRTの構築、運用をサポートするCSIRT構築運用支援サービス、IT-BCPに対応した文書の作成をサポートするIT-BCP雛形パッケージの提供も行っています。

CSIRT構築運用支援サービス

CSIRT構築運用支援サービスとは、サイバー攻撃を早期に検知し、迅速かつ適切に対応する組織「CSIRT」の構築及び運用を支援するサービスです。

https://www.gsx.co.jp/services/cybersecurityorganization/csirt.html

IT-BCP文書雛形パッケージ

インシデント発生によるITシステムやネットワークの停止を想定して事業継続に関する基本的な考え方を明らかにし、誰が何を対応すべきか、教育・訓練・IT-BCPのメンテナンス・インシデント検知や分析・DR等、明確に計画・整備することにより、非常時に必要な事業継続性の確保が可能となります。

https://www.gsx.co.jp/services/cybersecurityorganization/it-bcp.html

3-3. セキュリティインシデントを未然に防ぐには……

サイバー攻撃者は見過ごされている脆弱性を見つけ出し、そこから侵入して深刻な被害をもたらします。そのようなサイバーインシデントを防ぐには、自社の組織やシステムにどのような脆弱性があるのかを把握することが重要です。しかし、組織やシステムは複雑・高度であり、脆弱性を見つけ出すのは簡単ではありません。そのため、専門家やツールを用いた脆弱性診断を行う方法があります。

GSXではさまざまなアセスメント・脆弱性診断を行っており、経験豊富で技術力のある専門家がドキュメント確認やヒアリング、診断ツールと手動オペレーションを用いて組織やシステムのリスクを可視化します。

リスクを見つける

豊富な経験と高度なセキュリティ技術を持った専門家が、診断ツールと手動オペレーションを併用し、サイバー攻撃の起因となるセキュリティの欠陥を発見します。発見した欠陥(脆弱性)について、技術的かつ人的教育の点から最適な各種ソリューションをご提案します。

https://www.gsx.co.jp/services/securitylearning/

4. まとめ

本稿で紹介した事例からもわかるように、ランサムウェアをはじめとするサイバーインシデントは、直接攻撃を受けた企業だけでなく、関係する企業や漏洩した情報に関する個人にまで被害を及ぼすことがあります。ときには社会機能に深刻なダメージを与える恐れもあります。

そのような事態を防ぐには、従業員の教育や脆弱性の発見、対策などが必要です。GSXでは多様なセキュリティの課題を、豊富なサービスで解決できます。どのようなサポートを受けられるのか興味のある方は、ぜひGSXへご相談ください。

【執筆】

グローバルセキュリティエキスパート株式会社

プリンシパルコンサルタント

和田直樹

-------

GSXにて20年以上、様々な業種の企業に対するセキュリティ支援に従事。